从零开始的re…

HDCTF2019]Maze1

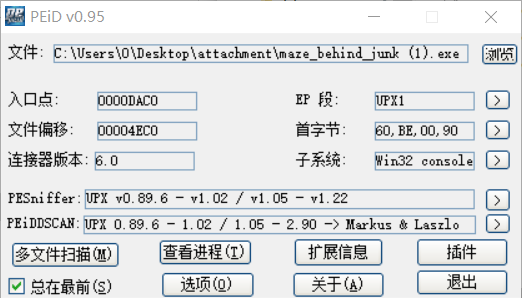

首先脱壳。upx壳。得到文件。

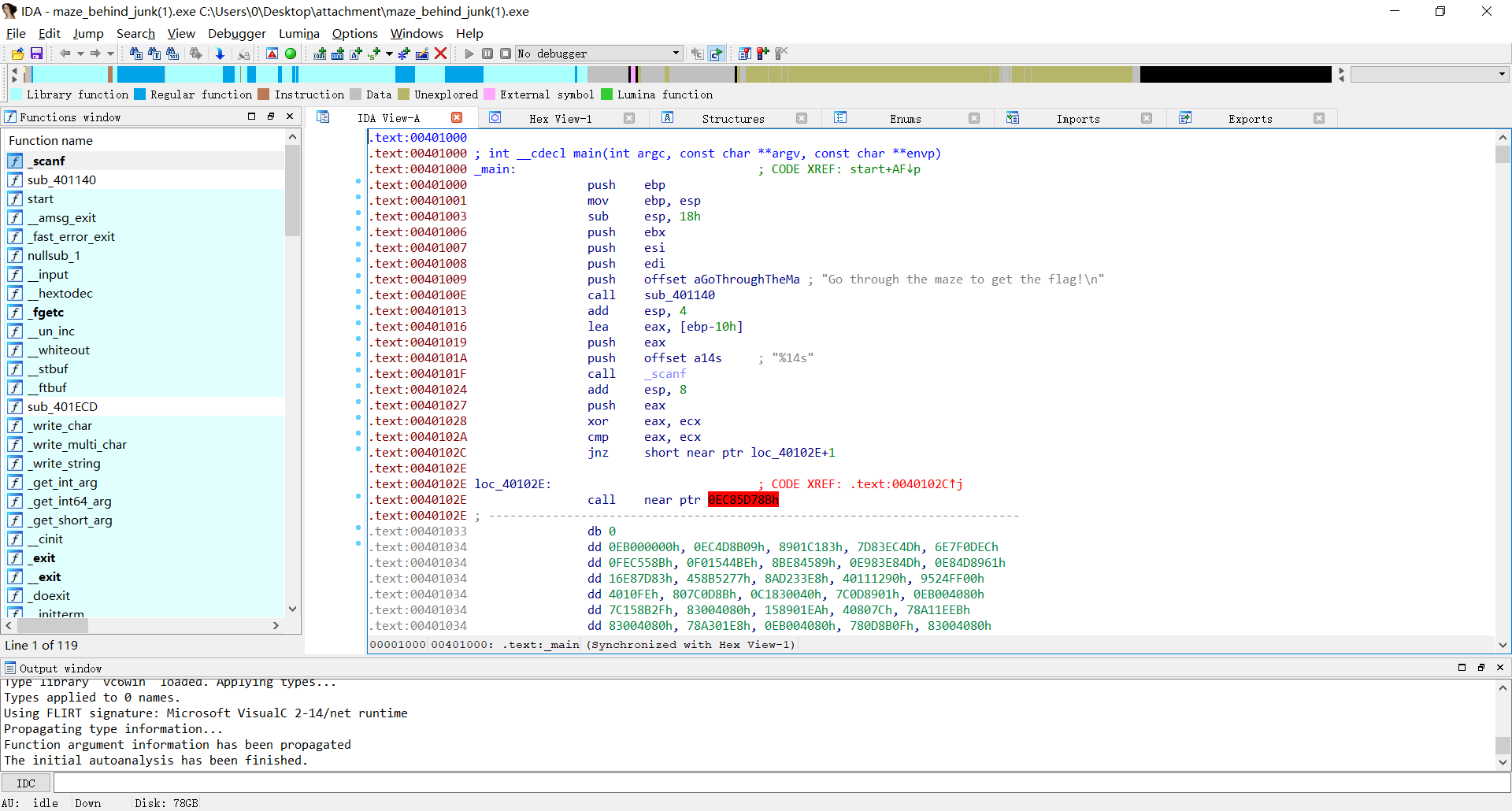

发现花指令,nop掉再反编译

发现为输入一个14字节字符串,用aswd进行移动,如果在第5列第-4排就继续。去查看字符串窗口,发现

一共70个字符,猜测7列10排。好像不太对,10列7排?

ssaaasaassdddw

[WUSTCTF2020]level2

放进peid啥也没查出来,可能太老了?

换成exeinfope发现upx,-d

进去看字符串,

蚌

Youngter-drive

upx -d

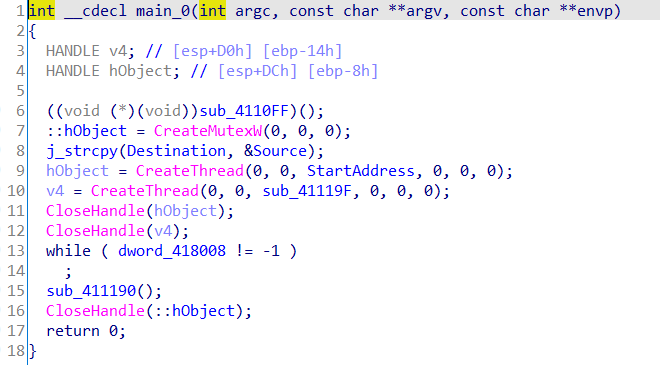

解出来看main

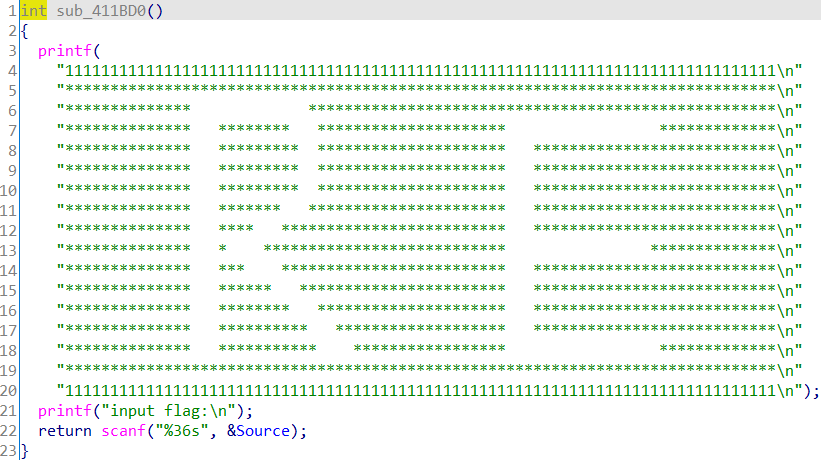

点进去看看

丑

emmm

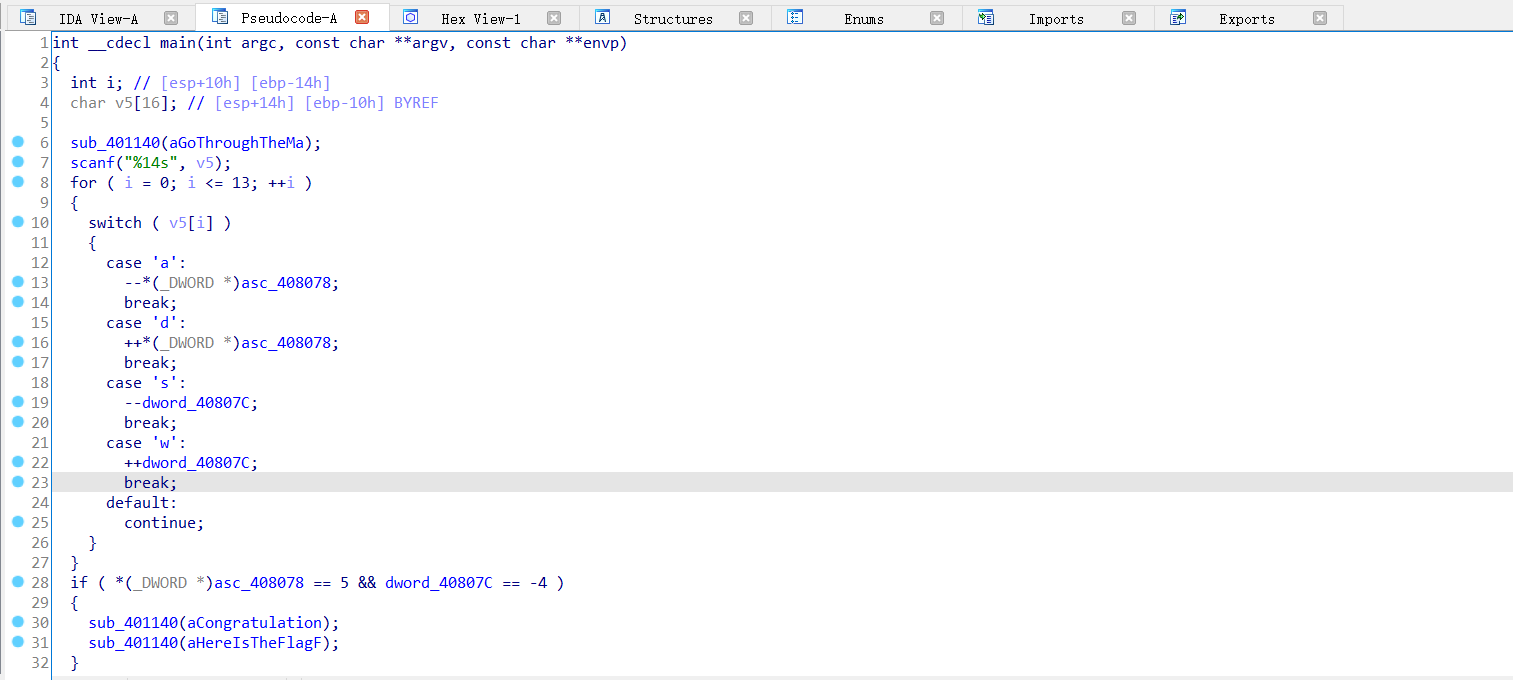

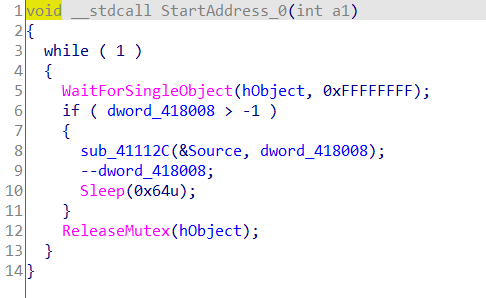

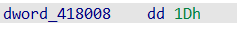

函数后41112c然后dword_418008减少1然后睡眠0x64时间。查看,发现

也就是29

也就是一共30次

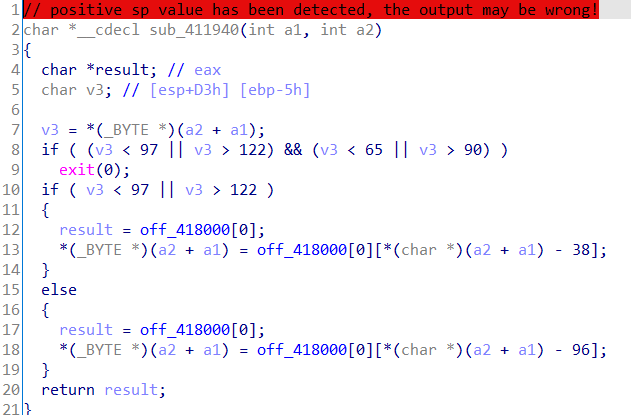

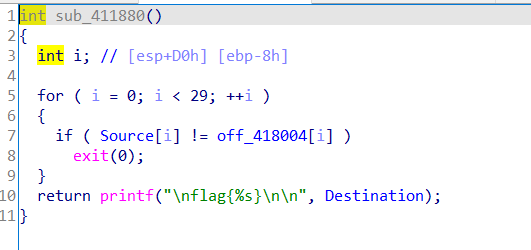

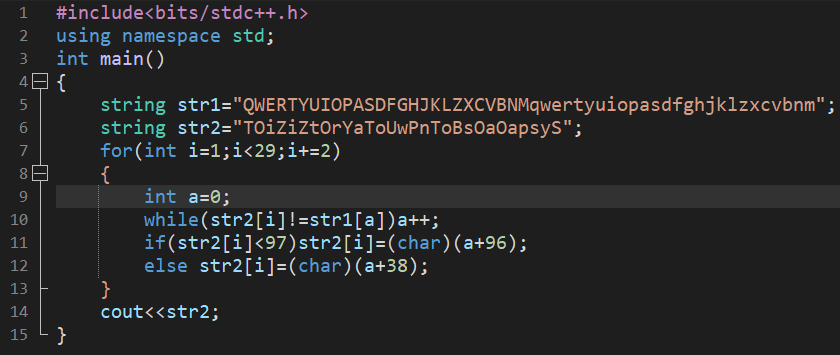

sub_41112C中,A-Z的话就变成a2+a1位-38,a-z就变成a2+a1位-96,再看看这个418000

QWERTYUIOPASDFGHJKLZXCVBNMqwertyuiopasdfghjklzxcvbnm

再看看第二个

直接开摆(bushi)直接睡觉然后减1。

综合以上两个函数,猜测奇数位进行变换。

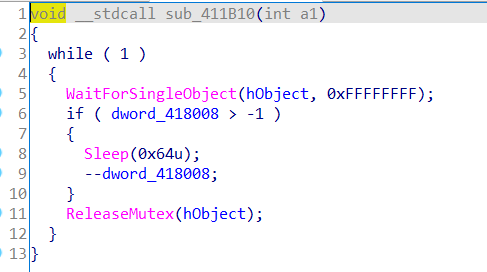

再看411190

和418004比。看下是TOiZiZtOrYaToUwPnToBsOaOapsyS

也就是大写字母变小写,小写字母变大写。所以反变换。(不过要往右移以为?管他呢直接+96和38)

不过这个好像只有29位,最后一位不知道哪里来。看答案是E。